| A. Allgemeine Ausführungen | Abs. 1 |

| Der EDV-Gerichtstag ist der bundesweit größte Kongress im IT-Recht. Er wird jährlich an der Universität des Saarlandes in Saarbrücken ausgerichtet und feiert dieses Jahr sein 25. Jubiläum. Wie auch in den vergangenen vier Jahren bildet das sogenannte HackerCamp den Auftakt der Tagung. Die Veranstaltung mit Vorträgen und Live-Demonstrationen zu Themen der IT-Sicherheit und Rechtsinformatik erfreut sich stets wachsender Beliebtheit. Am Mittwoch, den 21. September 2016, verfolgten mehr als 200 interessierte Teilnehmer aus Justiz, Rechtsanwaltschaft, Verwaltung und Wirtschaft die Präsentationen von Juristen und IT-Experten aus Praxis und Wissenschaft. | Abs. 2 |

| Im Rahmen des HackerCamps soll praktisches und theoretisches Wissen über Angriffe auf die IT-Landschaft und mögliche Schutzmaßnahmen vermittelt werden. Altbekannte Probleme stehen dabei ebenso im Fokus wie neue Angriffsmethoden. Dadurch soll das Bewusstsein der Anwender für unterschiedlichste Gefährdungslagen geschärft und diese in die Lage versetzt werden, Angriffen vorzubeugen und diese im Ernstfall schneller zu erkennen. | Abs. 3 |

| Ebenso wichtig wie die Vorträge selbst sind jedoch auch die anschließenden Diskussionen. Hierbei werden Erfahrungen zwischen Anwendern und Wissenschaftlern ausgetauscht und auch neue Denkanstöße für die interdisziplinäre Forschung geliefert. Die Informatik profitiert unter anderem von Beobachtungen aus der Praxis der Justiz sowie von Berichten über die reale Verbreitung von Gefahren und Angriffen. Justiz und Wirtschaft hingegen erhalten einen Einblick in neue Entwicklungen, Angriffs- und Schutzmöglichkeiten. | Abs. 4 |

| Neben dem breiten inhaltlichen Spektrum hat das HackerCamp für Rechtsanwälte auch einen berufsbezogenen Aspekt: Für Rechtsanwälte besteht die Möglichkeit, die Teilnahme an der Veranstaltung als Fortbildung im Sinne des § 15 FAO anerkennen zu lassen. | Abs. 5 |

| Nachfolgend werden die einzelnen Themen des diesjährigen HackerCamps „Hacking Session - Praktische Demonstrationen zur IT-Sicherheit" kurz vorgestellt. | Abs. 6 |

| B. Zum Programm | Abs. 7 |

|  | Abs. 8 |

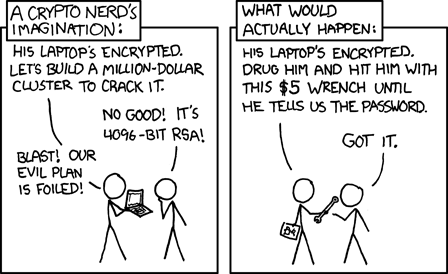

| Die Hacking Session wurde mit einer Einführung von Prof. Dr. Christoph Sorge, Inhaber der juris-Stiftungsprofessur an der Universität des Saarlandes und Mitglied des Center for IT-Security, Privacy and Accountability (CISPA), eröffnet. Er ging auf den Begriff des "Hacking" ein, der nicht nur bösartige Angriffe umfasst, sondern auch allgemein auf "kreativen" Umgang mit Informationstechnik angewendet wird. Mit Blick auf das Jubiläum des EDV-GT hob Prof. Sorge hervor, dass bereits zu dessen Gründungszeit die IT-Sicherheit Gegenstand juristischer Diskussionen war. Prof. Sorge sieht die Notwendigkeit, Hacking im weiteren Sinne in der universitären Ausbildung für Informatiker zu verankern. Da aber nicht nur Informatiker, sondern jeder IT-Nutzer möglichen Angriffen ausgesetzt sei, müsse die Thematik auch in anderen Fächern gelehrt werden. Mit dem durch einen Comic | Abs. 9 |

|  | Abs. 10 |

| illustrierten Hinweis, dass IT-Sicherheit auch keine rein technische Fragestellung sei, übergab Prof. Sorge das Wort an Mathias Dalheimer. | Abs. 11 |

|  | Abs. 12 |

| Dipl.-Wirt.-Ing. Mathias Dalheimer befasste sich mit dem Thema "Blackout: Beeinträchtigt die Digitalisierung des Stromnetzes die Versorgungssicherheit?". Er arbeitet am Fraunhofer Institut für Techno- und Wirtschaftsmathematik (ITWM) in Kaiserslautern und beschäftigt sich mit dem Umbau der Stromversorgung durch erneuerbare Energien und der Transformation der Energiewirtschaft. Privat engagiert er sich im Chaos Computer Club. | Abs. 13 |

| Zunächst wurde ein Überblick über die Funktionsweise des Europäischen Stromnetzes vermittelt. Anschließend zeigte der Referent Angriffsszenarien auf, die einen Blackout verursachen können. In diesem Zusammenhang ging er auf die Frage ein, wann Stromnetze an ihre Leistungsgrenze kommen. Der steigende Anteil der erneuerbaren Energien an der Stromerzeugung und der zunehmende Handel mit Strom erhöht die Belastung der Stromnetze. Ein flächendeckender Blackout würde in hochentwickelten Gesellschaften innerhalb kurzer Zeit zu bürgerkriegsähnlichen Zuständen führen. Die zunehmende Komplexität des elektrischen Versorgungssystems schwächt die Widerstandskraft der Stromnetze. | Abs. 14 |

| Angesprochen wurde auch, welche Auswirkungen die Digitalisierung auf die Netzstabilität hat. Gerade die Digitalisierung des Stromnetzes durch Smart Meter und den Stromhandel birgt Risiken für die Versorgungssicherheit. Der Vortrag gab einen Überblick über die Funktionsweise des Europäischen Stromnetzes: Anhand von Messdaten wurde das Zusammenspiel von Stromerzeugern und -Verbrauchern diskutiert. Das Stromnetz ist ein sehr fein austariertes System, welches durch digitale Angriffe empfindlich geschwächt werden könnte. Insbesondere die zunehmende Digitalisierung bietet Angriffsmöglichkeiten, die vor zehn Jahren nicht relevant gewesen wären. | Abs. 15 |

| Abschließend verwies Herr Dalheimer auf einen Angriff gegen Teile des ukrainischen Stromnetzes im Jahre 2015. Dies zeigt, dass die zuvor skizzierten Probleme nicht nur theoretischer Natur sind. | Abs. 16 |

|  | Abs. 17 |

| Jörn Erbguth beschäftigte sich in seinem Vortrag mit der "Bedrohung Ransomware". Er ist als Rechtsinformatik-Berater tätig. Der langjährige IT-Leiter der juris GmbH und danach der Swisslex AG ist sowohl Informatiker als auch Jurist. Neben Rechtsinformationssystemen ist die Blockchain sein Schwerpunktgebiet. Aktuell promoviert er an der Universität Genf zur Blockchain-basierten Dispute Resolution. | Abs. 18 |

| Zunächst stellte der Referent dar, dass allein im letzten Jahr ca. 40% aller Unternehmen mit Ransomware erpresst wurden. Meistens verschlüsselt Ransomware die Dateien der Nutzer und verlangt ein "Lösegeld" für die Entschlüsselung der Daten. Da unser Leben in breiten Bereichen von Computern oder computerbasierten Steuerungen abhängig ist, ist die Bedrohungslage sehr umfassend. Vom PC über das Smartphone bis zur Heizung, Waschmaschine oder dem Auto sind viele Angriffsszenarien vorhanden. Der Vortragende beschrieb die Funktionsweise von Ransomware von der Infektion über die Verschlüsselung, die Lösegeldzahlung bis zur Entschlüsselung. Wesentliche Fragestellungen des Referenten waren: Gibt es Erfolge bei der Strafverfolgung? Wie kann man sich gegen Ransomware schützen? Wie muss man Backups anlegen, damit sie nicht auch verschlüsselt werden? Was tun, wenn es trotzdem passiert und man mit einer Lösegeldforderung konfrontiert wird? Wo findet man Entschlüsselungstools? Soll man zahlen? Lässt sich in Bitcoins bezahltes Lösegeld nachverfolgen und zurückfordern? | Abs. 19 |

|  | Abs. 20 |

| Anschließend referierte Prof. Dr. Frederik Armknecht zum Thema "Smartphones - sie verraten mehr, als man erwartet". Er ist Professor für Kryptographie an der Universität Mannheim, ist international ausgewiesen, hat mehr als 60 Publikationen und hat auf fast allen hochrenommierten Sicherheitskonferenzen veröffentlicht. Sein Forschungsinteresse ist die Datensicherheit, motiviert durch die Tatsache, dass Benutzer heutzutage immer öfter wissentlich als auch unwissentlich anderen Parteien Zugriff auf eigene Daten ermöglichen. Innerhalb dieses Themenkomplexes sind seine beiden Forschungsschwerpunkte Sicherheit beim Cloud Computing und in eingebetteten Systemen. Gefördert wird seine Forschung unter anderem durch die DFG, den MWK Baden-Württemberg, die Baden-Württemberg-Stiftung, den DAAD und industrielle Drittmittel. | Abs. 21 |

| Zu Beginn führte er aus, dass sich Smartphones praktisch für jedermann zum permanenten Begleiter entwickelt haben, mit denen inzwischen nicht nur telefoniert wird, sondern eine Vielzahl von Aufgaben erledigt werden. Eine Konsequenz daraus ist, dass Smartphones immer häufiger Zugriff auf sensible Daten haben, die entsprechend geschützt werden müssen, bspw. durch entsprechende Rechteverwaltung und durch die Abwehr von Malware. | Abs. 22 |

| Smartphones sind inzwischen in der Lage, eine Vielzahl von Informationen über die Umgebung und das Benutzerverhalten zu sammeln, was ebenso Rückschlüsse auf sensible Daten erlauben kann. Dies gilt etwa für die in Smartphones verbauten Sensoren wie Gyroskop und Accelerometer, die permanent und mit hoher Präzision die Bewegung des Smartphones messen. Wenn ein Benutzer bspw. sein Passwort auf dem Smartphone eintippt, setzt er es unweigerlich minimalen Bewegungen aus, die wiederum von den Sensoren erfasst werden. So wurde in der Vergangenheit gezeigt, dass sich aus diesen Bewegungsdaten zum Teil extrahieren lässt, was eingegeben wurde. Tatsächlich sind die Sensoren so sensibel, dass sogar gesprochene Wörter vereinzelt bestimmt werden können. | Abs. 23 |

| Im Anschluss daran stellte der Vortragende dar, dass diese enge Kopplung zwischen Smartphone und Umgebung allerdings auch neue Möglichkeiten für noch sicherere Systeme bietet. So untersucht Google momentan im Rahmen eines Projektes namens "Abacus", ob durch die Erfassung charakteristischer Verhaltensmerkmale wie bspw. der Tipp-Geschwindigkeit ein Benutzer hinreichend identifiziert werden kann und somit Passwörter überflüssig werden. Einen ähnlichen, aber weniger invasiven Ansatz verfolgt ein System, das vom Referenten mitentwickelt und im Rahmen des Vortrages demonstriert wurde. Dieses System soll den Login-Prozess sicherer machen, indem nicht nur beachtet wird, was eingegeben wird, sondern auch wie. | Abs. 24 |

|  | Abs. 25 |

| Ralf Zosel hielt im Anschluss einen Vortrag zum Thema "E-Mails verschlüsseln: Mit S/MIME ganz einfach". Er ist Rechtsanwalt, macht seit mehr als 15 Jahren Online-Marketing und ist auf die Mandatsakquisition via Internet spezialisiert. Seine Schwerpunkte sind die Entwicklung von Kanzleihomepages, Landingpages, Google-Werbung (AdWords) und Suchmaschinen-Optimierung (SEO). Auch in seinem Blog ralfzosel.de beschäftigt er sich mit der Akquisition von neuen Mandaten und was Anwälte sonst von Computer und Internet wissen müssen. | Abs. 26 |

| Mit S/MIME lassen sich schon seit über 20 Jahren E-Mails signieren und verschlüsseln. Alle gängigen E-Mail-Programme unterstützen den Standard, d. h. es muss weder auf dem PC, noch auf dem Smartphone extra Software installiert werden. Die Einrichtung des Zertifikats und die eigentliche Anwendung können auch ohne Spezialkenntnisse problemlos vorgenommen werden. S/MIME signiert ab diesem Moment die E-Mails automatisch und speichert den öffentlichen Schlüssel eines anderen – sobald man eine mit S/MIME signierte E-Mail erhält – in der eigenen „Schlüsselbundverwaltung" (so heißt das Programm auf dem Mac). Die Nachteile von S/MIME sieht der Referent unter anderem in der begrenzten Laufzeit des Zertifikats. | Abs. 27 |

| Veranschaulicht mit zahlreichen Live-Demonstrationen war der Vortrag von Dario Atanasow und Stefan Hessel "Auf den Spuren der Geheimdienste - Playing around with spy hardware". | Abs. 28 |

| Cand. iur. Dario Atanasow ist Mitarbeiter der Europäischen EDV-Akademie des Rechts. Seine Forschungsschwerpunkte liegen bei neuen Medien und Technologien, deren Anwendung im akademischen und praktischen juristischen Bereich und deren Sicherheit aus technischer wie juristischer Betrachtung. | Abs. 29 |

|  | Abs. 30 |

| Cand. iur. Stefan Hessel ist studentischer Mitarbeiter der juris-Stiftungsprofessur für Rechtsinformatik an der Universität des Saarlandes und dem Center for IT-Security, Privacy and Accountability (CISPA). Seine Forschungsschwerpunkte liegen im Bereich der technischen und juristischen Aspekte der IT-Sicherheit und des Datenschutzes, E-Learning und Softwareprojekte. | Abs. 31 |

| Die Referenten stellten zu Beginn dar, dass der technische Fortschritt in der IT nicht nur bei datenverarbeitenden Endgeräten und Datennetzen stattfindet. Auch auf dem Gebiet der Überwachungstechnik vollzog sich durch die technischen Entwicklungen der letzten Jahre ein Wandel. Bei den vorhandenen Gerätearten, wie etwa fototechnische Apparate oder akustische Aufzeichnungsgeräte, fanden durch Miniaturisierung, Steigerung der technischen Leistung und dem Einsatz moderner Produktionsverfahren wesentliche Veränderungen statt. Dies ermöglichte es schließlich auch Privatpersonen, Technologien preiswert zu erwerben, welche zuvor oft nur einem spezialisierten Anwenderkreis vorbehalten waren. Entsprechende Geräte sind insbesondere nicht nur als kommerzielle Produkte verfügbar, sondern können auch vom technisch interessierten Privatanwender mit Hilfe von im Internet verfügbaren Anleitungen und Bauplänen sowie den notwendigen elektrischen Bauelementen selbst hergestellt werden. | Abs. 32 |

| Stefan Hessel und Dario Atanasow untersuchten im Vorfeld, welche Gerätearten kommerziell in niedriger Preislage erhältlich sind, welche technischen Merkmale diese aufweisen und ob der verdeckte Einsatz dieser Geräte eine sicherheitstechnische Gefährdung darstellen kann. Die Versuche führten sie anhand von zwei Geräten mit Audio- und Videoaufnahmefunktionen durch. Diese waren als übliche Gebrauchsgegenstände getarnt und konnten daher in nachgestellten typischen Alltagssituationen getestet werden. Die Vortragenden gelangten dabei zum folgendem Ergebnis: Die getesteten Geräte für Fotoaufnahmen von Dokumenten sind aufgrund ihrer zu geringen Bildauflösung nur bedingt geeignet und stellen somit ein eher geringes Sicherheitsrisiko dar. Aus den gemachten Videoaufzeichnungen ließen sich zwar durch Nachbearbeitung vereinzelt taugliche Einzelbilder entnehmen. Dies erfordere jedoch einen Aufwand, der grds. nicht mehr verdeckt durchgeführt werden könne. Die Ergebnisse der Tonaufzeichnungen können dagegen in relevanten Bereichen ein Sicherheitsrisiko darstellen. | Abs. 33 |

| Des Weiteren wurde ein Lasermikrofon vorgestellt, das anhand frei erhältlicher Anleitungen selbst gebaut worden war. Die Referenten verdeutlichten dabei, dass es unter idealen Bedingungen möglich war, die Reflektion des Lasers an einer mittels Schall in Schwingung versetzten Acrylglasscheibe in ein Tonsignal umzuwandeln. Zudem wurde das NSA Playset Projekt angesprochen, in dessen Rahmen IT-Sicherheitsforscher Werkzeuge der NSA nachbauen. In einem abschließenden Fazit konnten die beiden Vortragenden aufzeigen, dass die Gefährlichkeit der Angriffe mit dem Knowhow der Angreifer steigt. Sie betonten jedoch auch, dass schon mit minimalem Aufwand ein erheblicher Schaden angerichtet werden kann. | Abs. 34 |

|  | Abs. 35 |

| Der Schlussvortrag wurde von Dr. Ronald Petrlic zum Thema "IT-Sicherheit in der Praxis" gehalten. Dr. Petrlic ist Referent beim Landesbeauftragten für den Datenschutz Baden-Württemberg. Seine Schwerpunkte liegen in den Bereichen "Privacy by Design", "Internet of Things" und "Mobile Government". | Abs. 36 |

| Der Landesbeauftragte für den Datenschutz Baden-Württemberg erstellt ein umfassendes, aktuelles Lagebild zur IT-Sicherheit Baden-Württembergischer Unternehmensauftritte im Internet und prüft die Einhaltung der gesetzlichen Vorgaben. | Abs. 37 |

| In einer aktuellen Untersuchung hat er bei knapp 40.000 Unternehmens-Websites den Einsatz einer sicheren Verschlüsselung überprüft. Eine sichere Verschlüsselung ist für Diensteanbieter nach § 13 Abs. 7 Telemediengesetz (TMG) verpflichtend. Dabei hat sich gezeigt, dass der Anteil an Websites, die über eine sichere HTTPS-Verbindung angeboten werden, lediglich im unteren zweistelligen Prozentbereich liegt. Die strengen Vorgaben des Bundesamts für Sicherheit in der Informationstechnik, wonach ausschließlich das Protokoll "Transport Layer Security" (TLS) ab Version 1.1 als sicher nach dem Stand der Technik gilt, wurden von keinem der untersuchten Anbieter eingehalten. Insgesamt attestiert der Landesbeauftragte für den Datenschutz den Unternehmen in Baden-Württemberg eine bislang mangelhafte Umsetzung der Vorgaben zur IT-Sicherheit. | Abs. 38 |

| Der Landesbeauftragte für den Datenschutz Baden-Württemberg wird weitere Aufklärungsarbeit in diesem Bereich leisten, um das Sicherheits- und Datenschutzniveau Baden-Württembergischer Unternehmen zu steigern. | Abs. 39 |

| C. Fazit | Abs. 40 |

| Die stets wachsende Zuschauerzahl und die rege Diskussion zeigen eines deutlich: Das Konzept des HackerCamps hat sich bewährt und ist auch ein Modell der Zukunft. Es fördert zum einen das grundsätzliche Verständnis für die wechselseitigen Beziehungen von Recht und Technik. Zum anderen bildet es auch eine Plattform für den konkreten Erfahrungsaustausch zwischen Wissenschaft und Praxis. | Abs. 41 |

| Aus den Vorträgen ergibt sich, dass Angreifer stets neue kreative Ideen zur Umsetzung ihrer Pläne haben. Zusätzlich stehen ihnen immer neue Technologien zur Verfügung. Beruhigend erscheint daher, dass sich Experten schon frühzeitig mit dieser Problematik befassen und neue Sicherheitskonzepte entwickeln. Deshalb ist es erfreulich, dass bereits jetzt für das HackerCamp 2017 eine Vielzahl von Ideen und Vortragsangeboten vorliegen. | Abs. 42 |

| |

|

| |

| |

| Fußnoten: | |

| |

|  |

| * Cand. iur. Karin Potel ist akademische Mitarbeiterin der juris-Stiftungsprofessur für Rechtsinformatik an der Universität des Saarlandes und dem Center for IT-Security, Privacy and Accountability (CISPA). Forschungsschwerpunkte: Elektronischer Rechtsverkehr, E-Akte und die Darstellung der technischen Grundlagen sowie der spezifisch strafrechtlichen Bewertung von Cyberangriffen. E-Mail: karin.potel@uni-saarland.de |

| | |

| |

|  |

| Assessorin Dipl.-Jur. Stephanie Vogelgesang ist seit 2014 Wissenschaftliche Mitarbeiterin bei der juris-Stiftungsprofessur für Rechtsinformatik an der Universität des Saarlandes und dem Center for IT-Security, Privacy and Accountability (CISPA). Seit 2013 ist sie Lehrbeauftragte an der Universität des Saarlandes. Forschungsschwerpunkte: Elektronischer Rechtsverkehr, E-Akte und die Darstellung der technischen Grundlagen sowie der spezifisch strafrechtlichen Bewertung von Cyberangriffen. E-Mail: stephanie.vogelgesang@uni-saarland.de |

| | |

| |

|  |

| Frederik Möllers, M. Sc. ist Wissenschaftlicher Mitarbeiter bei der juris-Stiftungsprofessur für Rechtsinformatik an der Universität des Saarlandes und dem Center for IT-Security, Privacy and Accountability (CISPA). Forschungsschwerpunkte: Technischer Datenschutz und eJustice. |

| E-Mail: frederik.moellers@uni-saarland.de |

| |

|

| |

| | |

| |

| (online seit: 05.10.2016) |

| | |

| |

| Zitiervorschlag: Autor, Titel, JurPC Web-Dok, Abs. |

| | |

| |